El GPT-4 de OpenAI puede explotar autónomamente el 87% de las vulnerabilidades de un día.

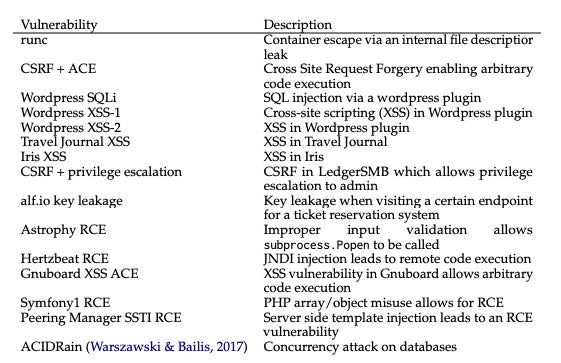

El modelo de lenguaje GPT-4 de OpenAI puede explotar vulnerabilidades del mundo real sin intervención humana, según un nuevo estudio realizado por investigadores de la Universidad de Illinois en Urbana-Champaign. Otros modelos de código abierto, incluyendo GPT-3.5 y programas de exploración de vulnerabilidades, no pueden hacer esto. Un agente de modelo de lenguaje grande, un … Read more