Mientras a los usuarios de computadoras portátiles con Windows les gusta pensar que tienen su propia versión de Touch ID, parece que no ofrece el mismo nivel de seguridad. El sistema de autenticación de huellas dactilares de Windows Hello en las tres principales computadoras portátiles que lo usan ha sido sometido a prueba por investigadores de seguridad, y las tres fallaron.

Para ser justos, el equipo estaba llevando a cabo pruebas de penetración a petición de Microsoft – pero es un producto Microsoft Surface el que resultó ser el más fácil de pasar por alto …

Microsoft pidió a la empresa de ciberseguridad Blackwing Intelligence que llevara a cabo las pruebas.

La Oficina de Investigación Ofensiva y Seguridad de Microsoft (MORSE) nos pidió que evaluáramos la seguridad de los tres principales sensores de huellas dactilares integrados en computadoras portátiles y utilizados para la autenticación de huellas dactilares de Windows Hello. Nuestra investigación reveló múltiples vulnerabilidades que nuestro equipo explotó con éxito, lo que nos permitió eludir por completo la autenticación de Windows Hello en las tres computadoras portátiles.

Fueron necesarios enfoques diferentes para cada una de las tres:

Dell Inspiron 15

Cuando arrancan la máquina con Windows, siguen todos los protocolos de seguridad completos, que incluyen algo conocido como el Protocolo de Conexión Segura de Dispositivos (SDCP).

Esto tiene como objetivo llevar a cabo las siguientes comprobaciones:

- El anfitrión está hablando con un dispositivo de confianza, no uno malicioso

- El dispositivo se comprueba para asegurarse de que no está ejecutando firmware pirateado

- Los datos de huellas dactilares no están en caché ni se reproducen

Sin embargo, mientras el acceso de Windows al lector utiliza SDCP, el acceso de Linux no lo hace, lo que dio al equipo su primera idea.

¿Qué pasa si arrancamos el dispositivo objetivo en Linux y usamos el lado de Linux para inscribir la huella digital de un atacante en la base de datos de plantillas, especificando el mismo ID que un usuario legítimo inscrito en el lado de Windows?

Eso no funcionó, ya que resultó que había bases de datos separadas en el chip para Windows y Linux. Pero Blackwing encontró cómo sabía Windows a qué base de datos acceder, y logró apuntarla a la de Linux en su lugar. Eso dio la siguiente solución (donde MitM se refiere a un ataque de Hombre en el Medio):

Arranque a Linux

Enumerar IDs válidos

Inscribir la huella digital del atacante usando el mismo ID que un usuario legítimo de Windows

MitM la conexión entre el anfitrión y el sensor

Arranque a Windows

Interceptar y reescribir el paquete de configuración para señalar a la BD de Linux usando nuestro MitM

Inicio de sesión como el usuario legítimo con la huella del atacante

Lenovo ThinkPad T14s

Aunque el sensor de huellas dactilares Synaptics utilizado en este admite SDCP, ¡está desactivado! En su lugar, el dispositivo utiliza una Capa de Seguridad de Transporte (TLS) personalizada destinada a hacer el mismo trabajo.

Desafortunadamente, este sistema de seguridad alternativo no es muy seguro.

El certificado de cliente y la clave son legibles por cualquiera, pero están encriptados. ¿Encriptados con qué? Después de mucho RE posterior, resulta que están encriptados por una clave derivada de dos piezas de información: el nombre del producto y el número de serie de la máquina, que obtiene del BIOS a través del ACPI (también están disponibles en la pegatina en la parte inferior de la computadora portátil 😜).

Lo que dio la siguiente solución:

- Leer certificado de cliente / clave encriptada

- Descifrar el blob encriptado con la clave derivada del nombre del producto y número de serie

- Negociar la sesión de TLS con el sensor

- Enumerar ID de plantilla de huellas dactilares de Windows válidas

- Inscribir la huella del atacante, falsificando una ID válida

- Arranque en Windows

- Inicio de sesión como usuario de Windows objetivo con la huella del atacante

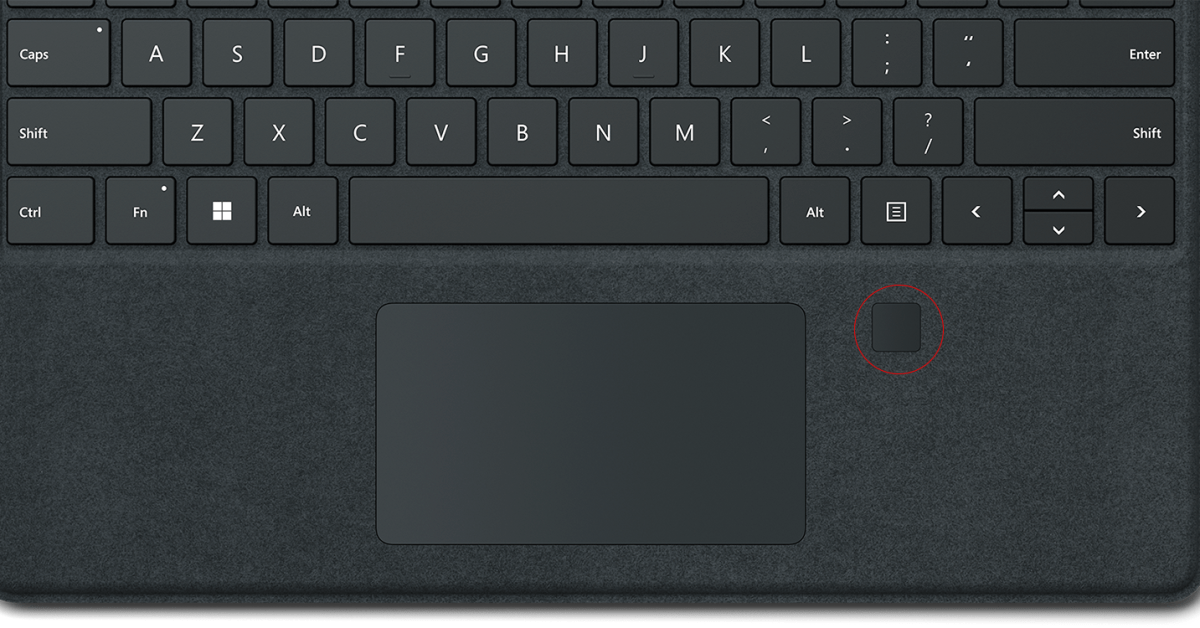

Microsoft Surface Pro Type Cover con Identificación de Huella Dactilar

Aunque el equipo esperaba que un producto oficial de Microsoft fuera el desafío más difícil, se sorprendieron al descubrir una seguridad increíblemente pobre.

- No SDCP

- Comunicación USB en texto claro

- Sin autenticación

Así que simplemente tuvieron que desconectar el sensor de huellas dactilares y conectar su propio dispositivo para falsificarlo, inicialmente un Raspberry Pi y luego un USB Armoury más pequeño y rápido.

- Desconectar el Type Cover (el controlador no puede manejar dos sensores conectados, se vuelve loco)

- Conectar el dispositivo de ataque, anunciar VID/PID del sensor

- Observar SID válido desde el controlador de Windows

- Pasar la comprobación de “cuántas huellas digitales”

- Iniciar sesión de huellas dactilares en Windows

- Enviar una Respuesta de Inicio de Sesión Válida Desde el Dispositivo Falsificado

¿Qué pasa con TouchID en MacBooks?

Apple tiene un excelente historial en la implementación de una seguridad biométrica mucho mejor que la de sus competidores.

Tanto Touch ID como Face ID almacenan los datos biométricos en el Recinto Seguro, y el resto de la Mac no tiene acceso a estos datos: solo pide permiso para desbloquear el dispositivo, y el Recinto Seguro simplemente dice sí o no. Así es como Apple lo describe:

El chip en su dispositivo incluye una arquitectura de seguridad avanzada llamada Recinto Seguro, que se desarrolló para proteger su código de acceso y sus datos biométricos. Touch ID no almacena imágenes de su huella digital, y solo se basa en una representación matemática. No es posible que alguien ingenie su imagen de huella digital real a partir de estos datos almacenados.

Sus datos de huella digital están encriptados, almacenados en disco y protegidos con una clave solo disponible para el Recinto Seguro. Sus datos de huella digital solo los usa el Recinto Seguro para verificar que su huella digital coincida con los datos de la huella digital inscrita. No puede ser accedido por el SO en su dispositivo ni por las aplicaciones que se ejecutan en él. Nunca se guarda en los servidores de Apple, nunca se hace una copia de seguridad en iCloud o en otro lugar y no se puede usar para compararse con otras bases de datos de huellas dactilares.

Esperaría que Blackwing fracase si hiciera un intento similar de romper Touch ID, pero sería fantástico si Apple demostrara suficiente confianza para pedir al equipo que lo intente.

Foto: Microsoft

FTC: Usamos enlaces de afiliados que generan ingresos. Más.