Organizaciones que han respaldado sus datos sensibles pueden creer que están relativamente seguras de los ataques de ransomware; sin embargo, esto no es así según los hallazgos de un nuevo estudio de la compañía de seguridad informática Sophos. El informe mostró que los ciberdelincuentes intentaron comprometer las copias de seguridad del 94% de las empresas afectadas por ransomware en el último año.

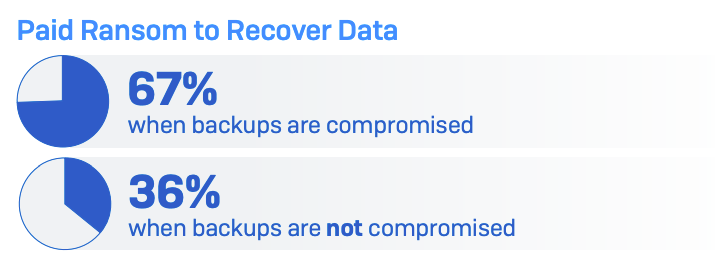

Los atacantes son conscientes de que aquellos que son víctimas de ransomware deben optar por pagar el rescate o recuperar sus sistemas ahora encriptados a partir de un respaldo. Para ejercer más presión sobre los tomadores de decisiones para que paguen, es cada vez más común que también apunten a los datos duplicados además de los datos de producción. De hecho, el informe mostró que la víctima es casi el doble de probable que pague si su respaldo está comprometido, y la recuperación del ataque es ocho veces más cara.

La investigación de Sophos reveló la medida de la popularidad y efectividad de los grupos de ransomware atacando copias de seguridad corporativas.

VER: ¿Qué es el ransomware? Lea esta hoja de trucos de TechRepublic

¿Cuánto cuesta recuperarse de un ataque de ransomware en el respaldo?

La investigación de Sophos encontró que la demanda de rescate mediana para las organizaciones cuyos respaldos están comprometidos es de $2.3 millones (£1.8 millones). Cuando el respaldo no está comprometido, la demanda mediana de rescate es de $1 millón (£790k), ya que el atacante tiene menos ventaja.

“Las interrupciones lideradas por ransomware a menudo tienen un impacto considerable en las transacciones comerciales diarias, mientras la tarea de restaurar los sistemas de TI es a menudo compleja y costosa,” escribió Sally Adam, la directora sénior de marketing en Sophos, en el informe.

Las empresas sin respaldos comprometidos también son más propensas a negociar el pago del rescate, pagando un promedio del 82% de la demanda inicial. Aquellas cuyos respaldos fueron comprometidos pagarán en promedio el 98% de la suma demandada.

El costo total de un ataque de ransomware a menudo es más que solo el rescate, ya que incorpora la recuperación de cualquier sistema afectado y las pérdidas incurridas por cualquier tiempo de inactividad. Las empresas con respaldos comprometidos pagaron ocho veces más en el esfuerzo total de recuperación que aquellas cuyos respaldos permanecieron intactos.

Además, solo el 26% de las empresas con respaldos comprometidos se recuperaron por completo dentro de una semana, en comparación con el 46% de aquellas sin respaldos comprometidos. Los analistas de Sophos predijeron que esto se debe al trabajo adicional necesario para restaurar sistemas a partir de datos de respaldo descifrados, y las organizaciones con respaldos vulnerables son menos propensas a tener un plan de recuperación sólido en su lugar.

¿En qué industrias hay mayor riesgo de que sus respaldos sean objetivo durante ataques de ransomware?

Los gobiernos estatales y locales, así como los sectores de medios, entretenimiento y ocio son los más susceptibles de tener sus respaldos comprometidos durante un ataque de ransomware; el estudio encontró que el 99% de las organizaciones en estas industrias que fueron afectadas por ransomware en los últimos 12 meses tuvieron sus respaldos como objetivo de los ciberdelincuentes.

A pesar de que el sector de distribución y transporte experimenta la tasa más baja de intento de compromiso de respaldos durante un ataque de ransomware, el 82% de las organizaciones aún fueron afectadas. Un informe de septiembre de 2023 del Centro Nacional de Seguridad Cibernética del Reino Unido y la Agencia Nacional del Crimen destacó que el sector logístico es un blanco particular para el ransomware porque depende en gran medida de los datos.

Cuáles son las tasas de éxito de los intentos de compromiso de respaldos?

La tasa de éxito promedio de los intentos de compromiso de respaldos fue del 57%, aunque esto varió significativamente por sector. El sector de energía, petróleo/gas y servicios públicos y el sector educativo fueron los blancos más fáciles, con tasas de éxito del 79% y el 71%, respectivamente.

Los analistas de Sophos sospecharon que el primero puede haber experimentado una mayor proporción de ataques cibernéticos sofisticados dado que comprometer infraestructuras críticas nacionales puede provocar una interrupción generalizada, convirtiéndolo en un objetivo principal para el ransomware. El NCSC afirmó que era “altamente probable” que la amenaza cibernética contra la CNI del Reino Unido aumentara en 2023, en parte debido a su dependencia de tecnologías heredadas.

Las instalaciones educativas tienden a albergar una gran cantidad de datos sensibles sobre el personal y los estudiantes, lo que puede ser valioso para los atacantes, además de tener un presupuesto limitado para medidas preventivas de ciberseguridad. Sus redes suelen ser accesibles para un gran número de personas y dispositivos, y esta apertura las hace más difíciles de proteger. Según el gobierno del Reino Unido, el 85% de las universidades del país identificaron brechas de seguridad o ataques en 2023.

La tasa más baja de éxito de compromiso de respaldos fue reportada por el sector de TI, tecnología y telecomunicaciones, con una tasa de éxito del 30%. Sophos afirmó que esto probablemente es el resultado de una protección de respaldo más fuerte debido a su experiencia y recursos.

Además, el informe de Sophos encontró que las organizaciones cuyos respaldos fueron comprometidos durante el ataque de ransomware tenían un 63% más de probabilidades de que sus datos fueran encriptados por lo ciberdelincuentes.

La creciente amenaza del ransomware

El ransomware es una amenaza creciente en todo el mundo, con un aumento del 27% en el número de empresas atacadas el año pasado y pagos que superan los $1 mil millones. En enero de 2024, el Centro Nacional de Seguridad Cibernética del Reino Unido advirtió que se esperaba que esta amenaza aumentara aún más debido a la nueva disponibilidad de tecnologías de IA, disminuyendo la barrera de entrada.

El ransomware como servicio también se está generalizando, ya que permite a ciberdelincuentes amateurs hacer uso de malware desarrollado por otro grupo. Los efectos de los ataques de ransomware pueden ir más allá de lo financiero, impactando la salud mental y física del personal.

Cómo las empresas pueden defender sus respaldos contra ataques de ransomware

La realidad es que la mayoría de las empresas del Reino Unido son vulnerables a ciberataques. Sin embargo, hay medidas que se pueden tomar para proteger los datos de producción y de respaldo del ransomware, especialmente considerando que estos últimos generalmente no se benefician del mismo nivel de protección que los primeros.

Estrategia 3-2-1 y respaldos sin conexión

“La estrategia 3-2-1 implica mantener tres copias de datos de producción en dos tipos de medios diferentes, con una copia almacenada fuera del sitio,” explicó Shawn Loveland, el director general de operaciones en la empresa de ciberseguridad Resecurity, en un correo electrónico a TechRepublic. El almacenamiento fuera del sitio podría ser a través de servicios en la nube o en una cinta o un disco.

También es importante considerar un respaldo sin conexión, según Sam Kirkman, el director de EMEA en la empresa de servicios de seguridad informática NetSPI. Él dijo a TechRepublic en un correo electrónico: “Aunque son más complicados de gestionar e integrar dentro de las operaciones comerciales, los respaldos sin conexión son invulnerables al hackeo ya que están desconectados de los sistemas en vivo. Esto hace de los respaldos sin conexión —cuando se implementan correctamente— la defensa más sólida contra los ataques de ransomware.

“El NCSC recomienda prácticas específicas para respaldos sin conexión efectivos, como limitar las conexiones a sistemas en vivo solo a periodos esenciales y asegurarse de que no todos los respaldos estén en línea simultáneamente. Sin embargo, también es crítico validar cada respaldo sin conexión antes de volver a conectarlo para actualizaciones de datos para prevenir posibles corrupciones por atacantes.”

Almacenamiento inmutable y instantáneas

El almacenamiento inmutable se refiere a un método de almacenamiento de datos donde, una vez que los datos se escriben, no se pueden alterar o eliminar, protegiéndolos contra manipulaciones o ransomware. “Idealmente, cada respaldo debería ser inmutable para prevenir modificaciones y simplemente expirar cuando ya no sea relevante,” dijo Kirkman.

Las instantáneas inmutables —una copia de solo lectura de datos tomada en un momento específico— pueden realizarse a partir del almacenamiento inmutable. Don Foster, el director de clientes de la plataforma de gestión de datos en la nube Panzura, dijo a TechRepublic en un correo electrónico: “Con la capacidad de restaurar un conjunto de datos impecable en caso de un ataque de ransomware, puedes realizar una recuperación completa a un punto específico en el tiempo sin perder datos.

“Revertir a una instantánea anterior toma una fracción del tiempo en comparación con restaurar desde un respaldo, y te permite ser preciso en cuanto a qué archivos y carpetas revertir. El tiempo promedio que toma a las organizaciones recuperarse de un ataque de ransomware y volver a la normalidad es de 21 días, pero a menudo puede tardar mucho más.”

Pruebas regulares de respaldo

“Las pruebas regulares (de respaldo) aseguran respaldos funcionales y completos y varios tipos de restauraciones,” dijo Loveland a TechRepublic.

Practicar la recuperación a partir de respaldos también facilitará el proceso si alguna vez es necesario hacerlo después de un incidente de ransomware. Kirkman agregó: “Las pruebas de respaldo son esenciales para garantizar la efectividad en la restauración de sistemas después de un ataque. Probar cada respaldo confirma su capacidad para facilitar la recuperación de un incidente de ransomware.

“Sin embargo, es imperativo realizar estas pruebas de forma segura, asegurando que los entornos de respaldo sigan protegidos de ataques directos durante los intentos de recuperación. De lo contrario, tus intentos iniciales de recuperarte de un ataque pueden permitir que un atacante haga que la recuperación adicional sea imposible.

Controles de acceso y políticas de uso de respaldo

Loveland dijo a TechRepublic: “Los controles de acceso limitan el acceso a los datos de respaldo y reducen el riesgo de que el ransomware se extienda a los sistemas de respaldo.” Incluyen configurar permisos de usuario y mecanismos de autenticación para asegurar que solo individuos y sistemas autorizados puedan acceder a los archivos de respaldo.

Kirkman agregó: “La Gestión de Acceso Privilegiado (PAM) es vital para prevenir el acceso no autorizado a respaldos en línea, un objetivo común inicial para grupos de ransomware. Un PAM efectivo implica otorgar acceso limitado en tiempo y autorizado de manera independiente, donde las solicitudes deben ser verificadas por otra persona dentro de la organización a través de un canal de comunicación confiable. Este enfoque eleva significativamente el nivel para los atacantes que intentan comprometer los entornos de respaldo.”

Además de tener controles de acceso en su lugar, no es suficiente, ya que las credenciales que los desbloquean podrían caer fácilmente en manos equivocadas. Foster dijo: “Cuida de cerca las claves de almacenamiento backend, especialmente cuando se encuentran en la nube. Mientras que los ataques a sistemas de archivos y archivos de respaldo son comunes, los ataques de ransomware pueden incluir el acceso a almacenamiento en la nube utilizando credenciales de administrador robadas.”

Las políticas sólidas que rigen el uso de respaldos también son esenciales para garantizar la fortaleza de los controles de acceso contra los atacantes de ransomware. Kirkman dijo: “Una buena implementación de respaldo no se puede lograr solo con tecnología. Las prácticas que rodean el uso de respaldos influyen tanto en su efectividad como en su seguridad, y deben recibir tanta atención, si no más, que la tecnología en sí misma.”

Encriptación de respaldo y monitoreo en tiempo real

La encriptación avanzada de los datos de respaldo y asegurarse de que el software de respaldo esté actualizado y parcheado son los pasos más fundamentales que las empresas pueden tomar para protegerlos de los atacantes. El monitoreo de actividades sospechosas que podrían indicar un intento de compromiso también fue destacado por los expertos con los que TechRepublic habló.

Foster dijo a TechRepublic: “Implementa un producto con detección de ransomware casi en tiempo real para minimizar el impacto en los datos y acelerar la recuperación al identificar los primeros signos de actividad de archivos sospechosa, que a menudo ocurren mucho antes del ataque principal.”

Metodología del estudio

Sophos encargó a la agencia de investigación independiente Vanson Bourne encuestar a 2,974 profesionales de TI/ciberseguridad cuyas organizaciones habían sido afectadas por ransomware en el último año. Los participantes fueron encuestados a principios de 2024, y sus respuestas reflejan sus experiencias en los 12 meses anteriores.